Группа хакеров NGC2180 заинтересована в шпионаже за российским ведомством уже не один год. Эксперты центра исследования киберугроз Solar 4RAYS, дочерней компании «Ростелекома», специализирующейся на информационной безопасности, обнаружили сложно закамуфлированное самописное программное обеспечение, используемое группировкой для шпионажа. Для удаленного управления этим вредоносным ПО хакеры использовали скомпрометированные серверы в разных странах. В настоящее время все обнаруженное вредоносное ПО удалено, и затронутые системы восстановлены.

NGC2180 существует уже как минимум три года, но исследователям пока не хватает данных для точной аттрибуции этой группировки, поэтому ее временно обозначили как NGC2180. В конце 2023 года специалисты Solar 4RAYS обнаружили признаки взлома в инфраструктуре одного из российских ведомств, которое оперирует критически важными данными.

Более глубокий анализ показал, что в сети ведомства обнаружены образцы многоступенчатого вредоносного ПО DFKRAT.

DFKRAT раскрывает широкие возможности для злоумышленника, позволяя провести манипуляции в атакуемой системе, включая кражу пользовательских данных и загрузку дополнительного вредоносного ПО. Обнаруженная версия DFKRAT ранее не зафиксирована, но удалось найти предыдущие варианты этого вредоносного ПО, начиная с 2021 года. Это свидетельствует о постоянной эволюции и совершенствовании методов атаки со стороны NGC2180.

Следует отметить, что утечки конфиденциальной информации и нарушения кибербезопасности могут нанести серьезный ущерб как организациям, так и государствам. Поэтому обнаружение и быстрое реагирование на угрозы со стороны киберпреступников являются важными задачами для специалистов по кибербезопасности.

Группировка NGC2180 и ее активности являются лишь одним примером постоянно возрастающей угрозы кибершпионажа и хакерских атак, на которые необходимо реагировать с учетом всей сложности и разнообразия современных компьютерных угроз.

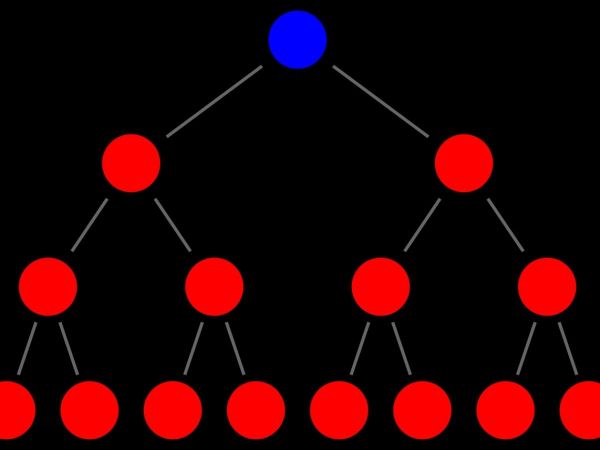

С каждым обновлением программного обеспечения становится все сложнее справляться. Например, в последней версии злоумышленники использовали метод DLL Side-Loading - это размещение вредоносного кода в папке с законным программным обеспечением, и отказались от пошаговой передачи команд с сервера управления на целевую систему.

Эти действия разработчиков программного обеспечения свидетельствуют о попытках скрыть вредоносную активность от средств защиты на конечном узле. Один из образцов предыдущей версии программного обеспечения был доставлен на компьютер жертвы через фишинговое письмо с загрузчиком. В последней атаке способ инфицирования остался неизвестным.

Нам удалось обнаружить и проанализировать фрагмент кода сервера управления. Файл был загружен на публичный сервис с IP-адресом в Саудовской Аравии под именем config.jsp. Анализ сетевой инфраструктуры показал, что, вероятнее всего, это была промежуточная жертва, сервер которой был скомпрометирован для хостинга управляющего центра (C2).

В текущей версии импланта для согласования его работы использовался взломанный компонент сервера Института нанонауки и нанотехнологий Национального центра научных исследований «Демокрит» в Греции, сообщил Алексей Фирш, начальник отдела анализа угроз центра Solar 4RAYS ГК «Солар».

Активность NGC2180 на протяжении последних трех лет указывает на высокую степень организованности кибергруппировки. Компрометация легитимных серверов для развертывания инфраструктуры C2, а также направленность NGC2180 на важные государственные структуры говорят о системном подходе и возможной политической мотивации группы.

По результатам анализа фрагмента управляющего сервера можно утверждать, что существует множество других образцов, относящихся к тому же кластеру в дикой природе. Хакеры качественно модифицировали архитектуру вредоносного ПО, усовершенствуя методы удаленного управления, поставки и развертывания с каждой новой атакой.

Единственным неизменным компонентом оставалось ядро самого импланта. Это свидетельствует о том, что за этими атаками стоит хорошо организованная группа, обладающая большими ресурсами, которые, вероятно, получают поддержку от государства.

Прогнозируется, что в будущем будет еще больше атак от NGC2180, и эксперты призывают профессионалов в области кибербезопасности использовать предоставленные индикаторы для выявления следов деятельности этой группировки.

Дмитрий Маричев, эксперт из группы анализа вредоносного ПО центра исследования Solar 4RAYS ГК «Солар», выразил обеспокоенность по поводу возможных будущих атак. Компания «Солар» является экспертом в области комплексной кибербезопасности. Ее основные направления включают аутсорсинг информационной безопасности, разработку собственных продуктов, подготовку специалистов по кибербезопасности, а также аналитику и исследование киберинцидентов.

Начиная с 2015 года, компания предоставляет решения в области информационной безопасности компаниям всех размеров и основных отраслей экономики. Более 850 крупнейших компаний в России выбрали защиту «Солара».

Продукты и услуги компании объединены в различные области экспертизы: безопасная разработка программного обеспечения, управление доступом, защита корпоративных данных, обнаружение угроз и хакерских атак. Каждая из областей экспертизы компании покрывает все потребности клиентов и включает в себя как собственные разработки, так и решения партнеров, услуги по разработке стратегии и архитектуры информационной безопасности, консультации и обучение персонала.

Компания предлагает услуги первого и крупнейшего в России коммерческого SOC — Solar JSOC, а также экосистему управляемых служб информационной безопасности — Solar MSS. Линейка продуктов включает DLP-решение Solar Dozor, шлюз веб-безопасности Solar webProxy, межсетевой экран нового поколения Solar NGFW, IdM-систему Solar inRights, PAM-систему Solar SafeInspect, анализатор кода Solar appScreener и другие продукты.

ГК «Солар» активно развивает платформу для практической отработки навыков защиты от киберугроз под названием «Солар Кибермир». Работа центра исследования киберугроз Solar 4RAYS направлена на изучение тактик киберпреступников. Полученная аналитическая информация обогащает разработки Центра технологий кибербезопасности.

Группа компаний «Солар» активно инвестирует в развитие отрасли кибербезопасности и участвует в решении проблемы кадрового дефицита. Совместно с Минцифры в рамках национального проекта «Цифровая экономика» компания реализует всероссийскую программу кибергигиены, направленную на повышение цифровой грамотности населения.

Штат компании насчитывает более 1 800 специалистов. Подразделения «Солара» находятся в нескольких городах, включая Москву, Санкт-Петербург, Нижний Новгород, Самару, Ростов-на-Дону, Томск, Хабаровск и Ижевск. Благодаря использованию передовых технологий и наличию центров компетенций по всей стране, компания способна работать в режиме 24/7, обеспечивая непрерывную поддержку клиентов.